何気なくcurlコマンドでhttps接続してみたらエラー出ました。

(今回はchefインストールしようしてた)

# curl -L https://www.opscode.com/chef/install.sh | bash

curl: (60) Peer certificate cannot be authenticated with known CA certificates

More details here: http://curl.haxx.se/docs/sslcerts.html

curl performs SSL certificate verification by default, using a "bundle"

of Certificate Authority (CA) public keys (CA certs). If the default

bundle file isn't adequate, you can specify an alternate file

using the --cacert option.

If this HTTPS server uses a certificate signed by a CA represented in

the bundle, the certificate verification probably failed due to a

problem with the certificate (it might be expired, or the name might

not match the domain name in the URL).

If you'd like to turn off curl's verification of the certificate, use

the -k (or --insecure) option.

手元のPCからhttps://www.opscode.com/chef/install.shにアクセスしても問題なくダウンロードされます。

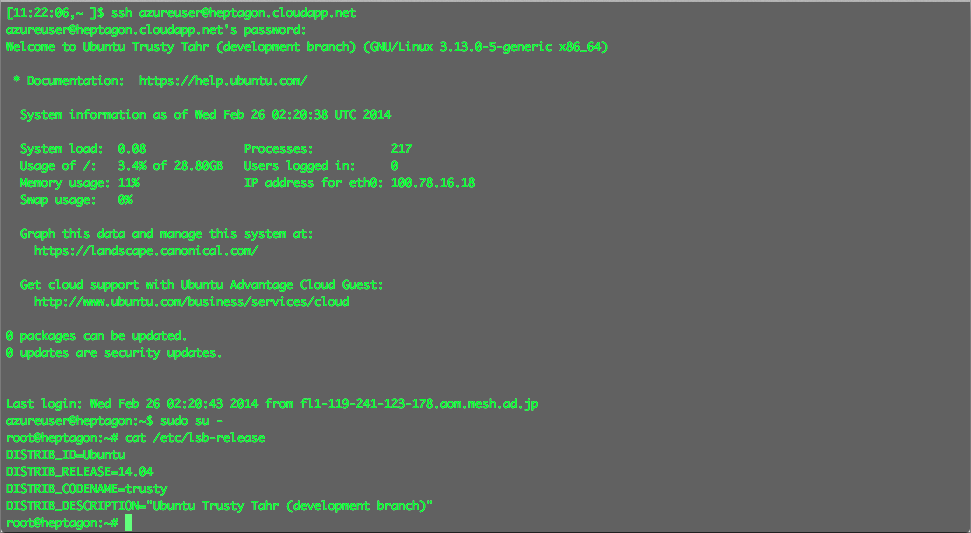

これはサーバーが悪い!ということで調べてたら時間が圧倒的にズレていることに気がつきました。

# date

2008年 1月 29日 火曜日 00:56:16 JST

むむむ、と思い即修正。

んで再度試したらエラーもなく無事chefインストールできました!

# ntpdate ntp.nict.jp

# date

2014年 9月 24日 水曜日 14:24:10 JST

# curl -L https://www.opscode.com/chef/install.sh | bash

downloading https://opscode-omnibus-packages.s3.amazonaws.com/el/6/x86_64/chef-11.16.2-1.el6.x86_64.rpm

to file /tmp/install.sh.11408/chef-11.16.2-1.el6.x86_64.rpm

Installing Chef

installing with rpm...

警告: /tmp/install.sh.11408/chef-11.16.2-1.el6.x86_64.rpm: ヘッダ V4 DSA/SHA1 Signature, key ID 83ef826a: NOKEY

準備中... ########################################### [100%]

1:chef ########################################### [100%]

Thank you for installing Chef!

OS入れたてのサーバーだと、意外と遭遇するかもしれません。。

時間ズレてると思わぬところでハマるので気をつけましょう〜〜!